Gepost door Kevin van As op 6 januari 2025

In 2024 is het keuzethema Security (N) gepubliceerd in Fundament. In dit keuzethema gaan leerlingen op reis door de wereld van digitale (schijn)veiligheid. Onderwerpen zoals kwetsbaarheden, authenticatie, social engineering en encryptie komen aan bod.

In de kerstvakantie is hier een hoofdstuk over SQL-injectie (SQLI) aan toegevoegd. SQLI is een zwakheid in de architectuur: een kwetsbaarheid in de communicatie tussen een applicatie en de onderliggende SQL-database. Als een programmeur hier niet zorgvuldig mee omgaat, is het voor gebruikers (hackers) mogelijk om SQL-commando’s te injecteren. Het gevolg is dat de hacker hiermee de database kan manipuleren: inloggen zonder het juiste wachtwoord te weten, of data stelen of zelfs veranderen.

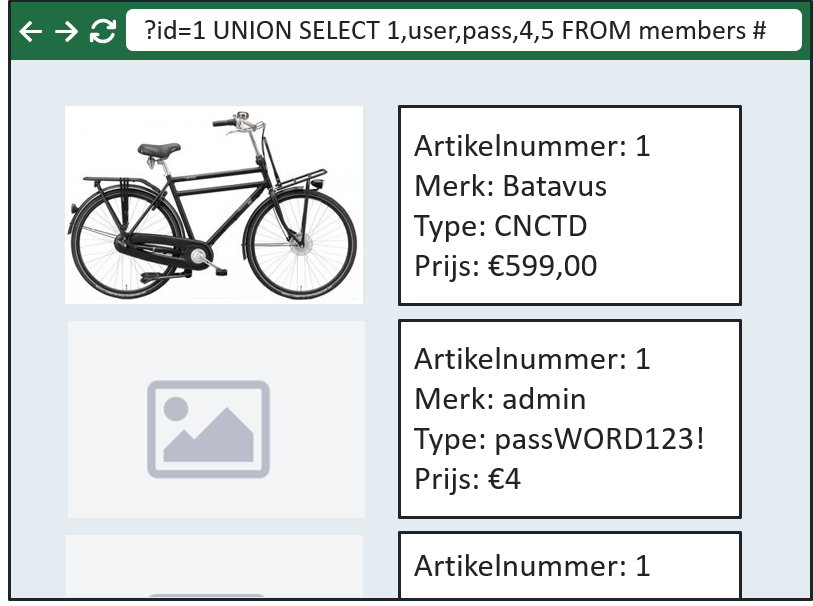

In de onderstaande figuur zie je een voorbeeld van een SQLI-aanval. Een zwakheid in de URL-parameter maakt een datalek mogelijk.

In het nieuwe hoofdstuk leren leerlingen hoe een SQLI-aanval in zijn werk gaat. Ze proberen de aanval in een aantal interactieve hack challenges zelf uit. Daarna leren zij wat de mogelijkheden voor hackers zijn, en dus de gevaren van SQLI. Het hoofdstuk eindigt met hoe wij ons kunnen beschermen tegen SQLI-aanvallen. Het blijkt een redelijk eenvoudige aanpassing voor de programmeur te zijn!

Deze update van het lesmateriaal is beschikbaar voor alle Fundament-gebruikers met een licentie voor de keuzethema’s. Het nieuwe hoofdstuk over SQLI is gepubliceerd als hoofdstuk 5 van de module over kwetsbaarheden (N1) van keuzethema Security (N).

Daar waar het keuzethema Security gebaseerd is op het originele lesmateriaal van SLO en door ons flink is uitgebreid, is het hoofdstuk over SQLI een geheel eigen toevoeging van Instruct.

Het docentenmateriaal, bestaande uit PowerPoint-presentaties, een studieplanner en toetsmateriaal is eveneens geüpdatet aan de hand van het nieuwe materiaal over SQLI.

Nog niet in het bezit van een licentie voor de keuzethema’s, maar wel geïnteresseerd? Onze adviseurs helpen je graag verder. Neem contact op via [email protected]!

Altijd op de hoogte blijven? Schrijf je in voor onze nieuwsbrief!