Gepost door Wouter van den Brink op 19 november 2024

Recent brachten we vernieuwd lesmateriaal uit voor keuzethema N: Security. Sinds kort is er een nieuw interactief element beschikbaar! Met dit interactieve element dagen we leerlingen uit om een applicatie te hacken met een buffer overflow.

In hoofdstuk 2 van onderdeel N1: Kwetsbaarheden behandelen we de buffer overflow. Dit is een type kwetsbaarheid dat ontstaat als een programma input van de gebruiker verwerkt zonder te letten op de lengte van de input. Is de lengte groter dan de ruimte die is gereserveerd voor de input, dan stroomt de input als het ware over in nabijgelegen variabelen. In het ergste geval zorgt dit ervoor dat een aanvaller code kan uitvoeren, of bijvoorbeeld de inhoud van de variabele is_admin of is_ingelogd kan aanpassen.

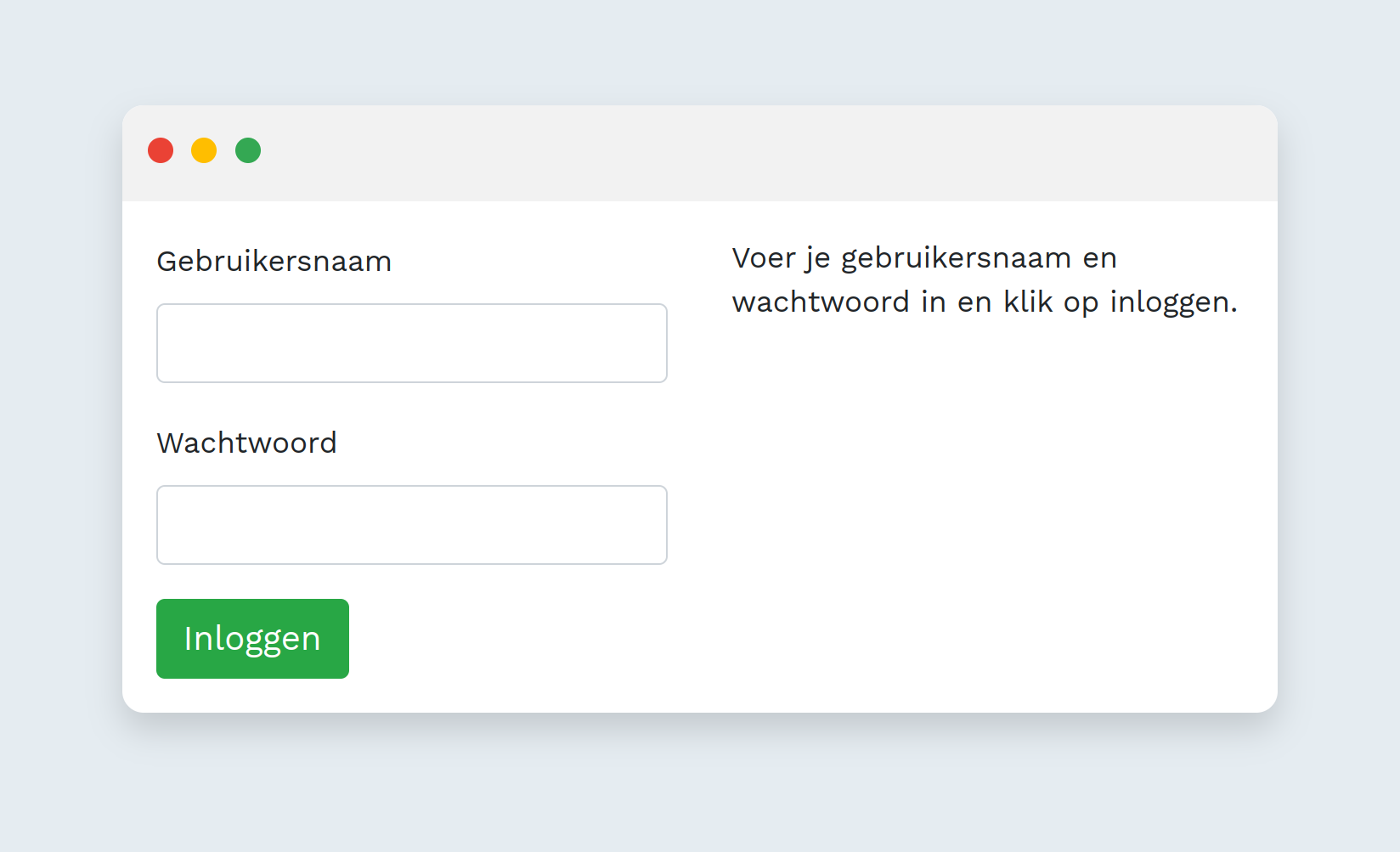

Het nieuwe interactieve element in paragraaf 2.4 geeft leerlingen een challenge na het leren wat de kwetsbaarheid is en hoe hij werkt, door te proberen zelf in te loggen in een 'kwetsbare applicatie':

Lukt het de leerling de eerste keer niet om in te loggen? Geen probleem. Een tabel laat zien wat er in het geheugen staat. Ook vertelt de applicatie welke waarden de variabelen volgens het geheugen nu hebben. Deze informatie kan helpen bij het vinden van de juiste gegevens voor de gebruikersnaam en/of het wachtwoord om in te loggen in de applicatie.

In de methode kom je op een groeiend aantal plekken interactieve elementen tegen. Dit zijn stukjes in de methode waar leerlingen zelf spelenderwijs aan de slag kunnen om meer te leren over een onderwerp. Er zijn allerlei toepassingen mogelijk:

Interactieve elementen herken je aan het icoontje in de rechterkantlijn:

Deze en meer interactieve elementen zijn standaard beschikbaar voor alle gebruikers van Fundament. Heb je vragen over de methode, of ben je geïnteresseerd in een proeflicentie? Neem dan contact op met onze adviseurs via [email protected]. Heb je zelf ideeën voor interactieve elementen in onze methode? Dan horen we dat ook graag!

Altijd op de hoogte blijven? Schrijf je in voor onze nieuwsbrief!